1ª PARTE

“Na guerra, de modo geral, a melhor política é tomar um Estado intacto. Arruinando-o, diminui-se o valor”.

“Dominar o inimigo sem o combater é o cúmulo da habilidade”.

“Na guerra é de suprema importância atacar a estratégia do inimigo”.

“Um exército confuso conduz o adversário à vitória”.

“Sai vitorioso aquele que sabe quando pode combater e quando não pode alcançar a vitória”.

Sun Tzu, in “A Arte da Guerra”

Agradecimentos

Este é o culminar do Curso de Defesa Nacional 2002-2003 (CDN2003), no Instituto da Defesa Nacional (IDN), que muito me apraz referir, pelo imenso prazer que tive na sua frequência e da possibilidade de poder elaborar este trabalho neste contexto.

Na impossibilidade de me referir a todos que me prestaram algum do seu melhor esforço e facilidades, para que fosse possível a elaboração deste trabalho, apresento de forma impessoal o meu melhor apreço e devido reconhecimento a todas as pessoas que, de uma forma directa ou indirecta, contribuíram para a sua concretização. No entanto, cabe-me destacar algumas dessas pessoas que, em determinados momentos, constituíram factores-chave para a sua execução.

Ao Comando da Academia Militar, na pessoa do seu Comandante, Excelentíssimo Senhor Tenente-General Silvestre Salgueiro Porto, a minha mais elevada gratidão, pela possibilidade concedida para concorrer à frequência deste Curso de Defesa Nacional; e, a Sua Excelência o General Chefe do Estado-Maior do Exército, o meu mais elevado reconhecimento por me ter sido atribuída a vaga institucional do Exército, em Lisboa.

Aos diversos Conferencistas, que ao longo do Curso se predispuseram compartilhar os seus saberes e experiências, a todos o meu reconhecimento pelo seu elevado valor e mérito, que me permitiu a aquisição de novos conhecimentos e mais-valias de nível superior, em diversas áreas do saber, de caracter multidisciplinar e multisectorial, no âmbito da Segurança e Defesa.

Aos diversos Assessores do IDN, que mais directamente estiveram ligados ao funcionamento deste Curso, o meu mais sentido apreço pelo seu trabalho e dedicação, que em muito contribuiu para o êxito deste CDN2003.

À Directora do Curso de Defesa Nacional 2002-2003, na pessoa da Excelentíssima Senhora Arquitecta Rita Martins Cabral, o meu sentido reconhecimento, por ter aceite a minha proposta para desenvolver este tema no Trabalho de Investigação Individual, o que me apraz registar com muito agrado, e pela sua disponibilidade contínua para acompanhar e apoiar o desenvolvimento das diversas actividades ao longo do Curso, o meu bem haja.

Ao Subdirector do Curso de Defesa Nacional 2002-2003, na pessoa do Excelentíssimo Senhor Comandante-de-Mar-e-Guerra Cervaes Rodrigues, os meus melhores agradecimentos pelo esforço inexcedível que dedicou ao funcionamento deste Curso, sendo ainda de destacar a sua permanente disponibilidade demonstrada.

Não posso também deixar de expressar, a minha melhor gratidão, ao conjunto de todos os Auditores deste Curso (de Lisboa e Porto), quer pela partilha dos seus conhecimentos e reflexões, acerca dos diversos assuntos analisados ao longo do curso, quer pelo convívio e pelas novas relações humanas criadas, em prol da Segurança e Defesa.

Não posso deixar de agradecer à minha família (à Isabel, à Marta e ao Nuno) o apoio e incentivo que me deu, e a compreensão por alguns sacrifícios que lhe fiz passar, inerentes a diversas situações da frequência deste Curso, e em particular, no processo de elaboração deste Trabalho.

Finalmente desejo expressar à Direcção do IDN, na pessoa do seu Director, Excelentíssimo Senhor Tenente-General Garcia Leandro, os melhores agradecimentos e o mais profundo reconhecimento, pela elevada qualidade na organização e funcionamento deste Curso, o que permitiu novos conhecimentos e perspectivas diversas sobre temas emergentes e abrangentes, e criou outros horizontes, no âmbito da Segurança e Defesa.

1. Introdução

1.1 Finalidade

Este estudo pretende analisar a utilização da “Informação” e do “Conhecimento”1 (Intelligence), nos seus aspectos de natureza conflitual e competitiva, aplicada às actividades civis e militares, com incidência no âmbito da Segurança e Defesa, a desenvolver em três partes fundamentais.

Na primeira parte, aborda-se a caracterização dos diversos conceitos relacionados com o tema proposto, estabelecendo o “state-of-art” deste domínio, à luz da Sociedade da Informação e do Conhecimento - a Sociedade Centrada em Rede.

Na segunda parte, desenvolver-se-ão os aspectos relacionados com a utilização da “Informação” e do “Conhecimento”, aplicados no âmbito do conceito de “Guerra de Informação”, no sentido lato do termo, onde a “Segurança” e a “Competitividade” são temas abordados. Pretende-se estabelecer um paralelismo entre a sua aplicação a actividades civis e militares, baseado em estudos considerados referência nestes domínios científicos, e, em análises e reflexões a elaborar no âmbito deste trabalho.

Na terceira parte, faz-se uma reflexão integradora dos aspectos mais relevantes relacionados com o tema em estudo, sobre o seu “Futuro Prospectivo” e apresentam-se algumas “Conclusões” e propostas consideradas pertinentes, numa perspectiva de enquadramento no âmbito da Segurança e Defesa.

1.2 Enquadramento

A Sociedade da Informação2 e do Conhecimento, que a humanidade tem vindo a desenvolver, traduz-se em substituir os “átomos” e as “moléculas” por “bits”3 e “bytes”4, através de uma “revolução digital”, a que Alvin Toffler designou por “terceira vaga”5. O trabalho tem, cada vez mais, a “informação” como matéria prima, levando na actualidade que os equipamentos e os diversos produtos e serviços incorporem muito mais “conhecimento”, e possam satisfazer novas necessidades sociais, económicas e culturais.

Na era da informação, em que se vive nos países mais desenvolvidos, a informação considera-se um “factor de produção”, aliada ao “capital” e ao “trabalho” da era industrial. No contexto de uma economia e uma sociedade baseada na inovação e no conhecimento, a informação tem um valor vital6.

A informação apresenta-se numa realidade, como fazendo parte das faces de uma mesma moeda. Numa das faces mostram-se as suas características de natureza competitiva, e na outra os aspectos que pode tomar quanto a aspectos de natureza conflitual, onde a segurança assume uma importância relevante.

A quantidade de “informação” e de “conhecimento” apresentam cada vez mais valor, no tipo de sociedade actual referida aos países mais desenvolvidos tecnologicamente. Nestes países, a “guerra de informação”, analisada em sentido lato7, afecta de uma forma geral todas as actividades centradas em rede8, desde o nível individual ou doméstico até ao nível transnacional, num contexto de internacionalização e globalização em que se vive.

A “guerra de informação” pode influenciar de uma forma geral toda a sociedade, e apresenta-se como uma nova forma de “guerra”, que ultrapassa as próprias operações essencialmente militares, e, tem implicações de uma forma significativa e nível global, nas actividades das diversas áreas e sectores sócio-económicos, e muito em particular no âmbito da Segurança e Defesa.

Assim, considera-se que a “guerra de informação”, em sentido lato, se enquadra, por um lado, em aspectos de segurança que devem preservar os interesses de cidadãos, estados e organizações nacionais e supranacionais de interesse público, contra acções que os pretendam prejudicar; e, por outro lado, no campo económico pode abranger alguns aspectos no âmbito da competitividade, de forma a levar o tecido empresarial a obter superioridade na utilização da informação e assim poder maximizar os respectivos factores críticos de sucesso das suas actividades.

O conceito de “Guerra de Informação” (information warfare) propriamente dita, numa análise em sentido restrito do termo, corresponde à utilização da “informação” que apresente aspectos de conflitualidade entre actores de uma sociedade. O uso da “informação” num contexto em que os aspectos legais e éticos são (devem ser) garantidos, para atingir objectivos de melhoria da competitividade empresarial, pode enquadrar-se em actividades de “Gestão do Conhecimento” (Knowledge Management), “Business Intelligence”, “Competitive Intelligence”9 ou em outros contextos ou conceitos, inerentes a aspectos da gestão organizacional. Neste caso, em particular na gestão empresarial, a melhoria da produtividade e do desempenho são em geral objectivos necessários alcançar, neste mundo cada vez mais competitivo.

A “Guerra de Informação”, a “Gestão do Conhecimento”, a “Business Intelligence” e a “Competitive Intelligence” são hoje assuntos emergentes que abrangem um amplo conjunto de processos e técnicas com características de multidisciplinaridade, que pela sua dimensão e importância merecem ser estudadas e carecem de reflexão, com especial incidência e merecida atenção e nas áreas relacionadas com a Segurança e Defesa.

No novo “Conceito Estratégico de Defesa Nacional” (CEDN)10, considera-se que:

Embora (...) [o] novo ambiente estratégico tenha atenuado as ameaças11 tradicionais de cariz militar, fez surgir factores de instabilidade traduzidos em novos riscos12 e potenciais ameaças, de que os trágicos acontecimentos de 11 de Setembro de 2001 são o paradigma. (...) Com aquela acção, o terrorismo transnacional parece, assim, não considerar sequer limites éticos, nem de qualquer natureza, assumindo uma possibilidade de actuação à escala global, conjugando a violência tradicional, decorrentes de atentados a acções bombistas, com a utilização do ciberespaço13 e de meios de destruição maciça.

Como a utilização do Ciberespaço está directamente relacionado com o meio onde se realizam actividades de Guerra de Informação, naturalmente que este novo tipo de guerra tem incidência particular no âmbito da Segurança e Defesa.

Em Portugal, começaram a dar-se já alguns passos estruturantes na divulgação e formação académica nestas áreas do conhecimento, através de algumas instituições de ensino superior. Como exemplo, refere-se a Academia Militar14 que criou recentemente um Curso de Pós-Graduação em “Guerra de Informação/Competitive Intelligence”15, que pela primeira vez é frequentado no ano lectivo de 2002-200316, por alunos civis e militares. Alguns dos Objectivos deste Curso de Pós-Graduação são: (1) “Criar e desenvolver competências avançadas na área emergente do acesso e utilização conflitual e competitiva da Informação, no contexto das actividades civis e militares”; (2) “Fomentar a reflexão sobre o binómio fluxo de informação - segurança, tendo em conta, nomeadamente, os requisitos de domínio, a complexidade das organizações e o papel do cidadão numa sociedade vincadamente interactiva”; (3) “Analisar metodologias para avaliação de ameaças, vulnerabilidades e riscos na Sociedade da Informação, Comunicação e Conhecimento”; (4) “Desenvolver actividades e iniciativas de forma a melhorar o intercâmbio entre a instituição militar e a sociedade civil, através da análise de assuntos emergentes de interesse mútuo, onde a Segurança e Defesa Nacional se apresentam como temas privilegiados de análise”.17

As tecnologias associadas aos sistemas de informação tiveram um desenvolvimento sem precedentes durante as últimas décadas, e em particular no início deste Século XXI. Em especial, os países mais desenvolvidos introduziram na Sociedade uma dependência cada vez maior daqueles mesmos sistemas. Hoje, a necessidade de utilizar diversos sistemas de informação é uma realidade, por vezes por necessidade propriamente dita, mas noutras situações por necessidades criadas e até impostas. A privacidade e a segurança são outras necessidades e condições que devem estar associadas à utilização dos sistemas de informação. Assiste-se assim a importantes alterações que afectam a sociedade de forma global.

Os principais sistemas, em que cada cidadão, cada empresa, cada instituição, cada Estado, baseiam as suas actividades diárias, nomeadamente associadas às redes de telecomunicações e às redes de energia eléctrica, que são geridos por sistemas informáticos, e constituem actualmente as auto-estradas da informação e da comunicação, carecem de especial atenção e medidas de segurança e protecção adequadas.

As infra-estruturas que suportam os sistemas de segurança e defesa de um Estado, dependem em maior ou menor grau, das suas redes de computadores, aplicações informáticas e transmissão de dados, que devem permitir o seu funcionamento com um elevado grau de fiabilidade, segurança e confiança.

As novas formas de conflito que emergem no dia a dia, trazem novas necessidades no âmbito dos sectores da segurança e defesa, e fazem com que as tarefas de identificar os riscos e as ameaças (que potencialmente podem afectar os diversos sistemas informáticos) tenham hoje um caracter com uma dimensão e envolvimento muito superior ao passado.

Os sistemas informáticos e de telecomunicações, estão potencialmente sujeitos a ataques de informação, onde a sua protecção e segurança, em especial aqueles que permitem a segurança e defesa de um Estado, são actividades que se inserem no âmbito da guerra de informação.

Considera-se pois que a guerra de informação pertence ao marco das operações militares modernas e consequentemente à Segurança e Defesa do Estado, que deve estar preparado para reagir a este novo tipo de conflito.

2. A Sociedade Centrada Em Rede

2.1 Tempos de Mudança e Novas Perspectivas

Nas últimas décadas tem-se assistido a uma grande aceleração quanto aos ritmos das mudanças em diversos aspectos técnicos e tecnológicos, com repercussões a nível social, económico e cultural da sociedade actual.

No final do Sec. XX e no limiar do Sec. XXI, enquanto as novas tecnologias se desenvolveram de forma exponencial, os ciclos de vida dos produtos reduziram-se numa base logarítmica (Dinis, 2000: 332). Enquanto antes, as pessoas passavam e as tecnologias ficavam, mais recentemente (em particular nas duas últimas décadas), face à rapidez da evolução da ciência e tecnologia a nível mundial, as pessoas começaram a ficar e as tecnologias a passar por elas. Estes factos tornam-se muito mais evidentes e com mais incidência perante o aumento da esperança de vida das pessoas e da velocidade com que operam as respectivas mudanças tecnológicas.

Cada vez é mais difícil ou mesmo impossível, acompanhar os mais recentes progressos do conhecimento, com incidência particular em algumas áreas do saber, mais emergentes. Se, por um lado, as nossas capacidades têm limites, por outro lado, existe informação e conhecimento que passa a não ter utilidade ou perde importância, perante as necessidades do momento. Era normal dizer-se que o “saber não ocupa lugar”, mas actualmente tem que se integrar uma nova realidade. Está-se perante um dilema, se por um lado se tem de aprender-a-aprender novos conhecimentos, por outro lado, deve também assumir-se, com frontalidade, que se tem de aprender-a-esquecer algumas coisas, que se considerem já obsoletas ou sem utilidade para a respectiva função que desempenham. Tem-se uma nova realidade, a qual não se pode ignorar e se deve estar predisposto para um processo de “aprendizagem ao longo da vida”. A flexibilidade e a própria polivalência são hoje factores críticos para se assegurar um posto de trabalho, ou mudar para um outro melhor.

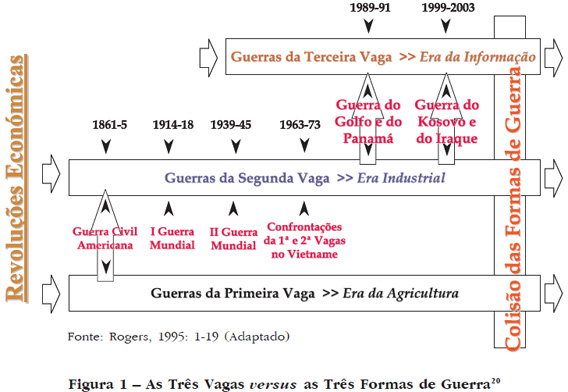

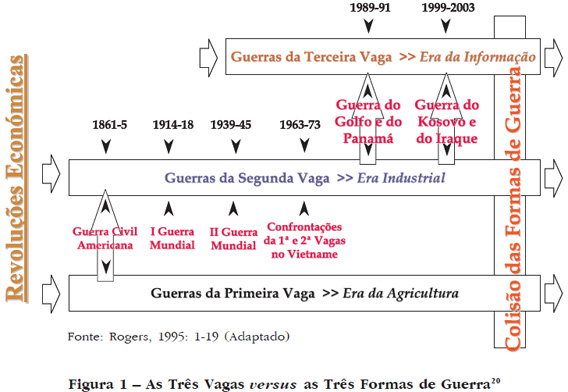

As teorias de Alvin Toffler, caracterizam a evolução da sociedade em três vagas18: (1) a agrícola, (2) a industrial e (3) a sociedade da informação19, (Toffler, 1984, 1991, 1994, 1995). Cada uma destas vagas relaciona-se, de certa forma, com o respectivo tipo de meio de produção que a caracteriza. Em cada época, o respectivo meio de produção emergente, constitui-se num dos factores facilitadores de forma a permitir atingir-se, em cada um desses períodos, os objectivos do “progresso” económico, social e mesmo cultural. Mesmo assim, constata-se que estes desideratos, não têm sido atingidos na sua plenitude, e, presume-se que no futuro também não serão conseguidos de forma uniforme e equitativa a nível internacional, mesmo tendo em consideração a realidade da globalização mundial, onde as desigualdades e desequilíbrios sócio-económicos são ainda evidentes em algumas das regiões do Globo.

A sociedade actual baseia-se em teorias económicas onde a economia está cada vez mais baseada em produtos intangíveis, onde a informação e o conhecimento são factores preponderantes. Assim, pode dizer-se que se vive numa economia baseada no conhecimento, onde as pessoas cada vez “pesam” mais, através do seu potencial humano.

O Conhecimento está intimamente relacionado com o Capital Intelectual. Segundo Setwart (1999: 14) “é composto por material intelectual (...) que pode ser usado para criar riqueza. É a inteligência colectiva”. Stewart (1999: 228) refere ainda que “nas empresas em que a riqueza é constituída por capital intelectual, as redes, mais do que as hierarquias, representam o design organizacional adequado”. Por outro lado, refere o mesmo autor (1999: 230) que “o maior desafio para o gestor da Idade da Informação é criar uma organização capaz de partilhar conhecimento”. Embora as organizações necessitem, cada vez mais, de se organizarem em rede, isto não quer dizer que deixem completamente de ter uma hierarquia instalada, que embora baseada em procedimentos diferentes dos tradicionais, considera-se dever existir na base de uma forte liderança.

Bill Gates, reconhecido como o “patrão” da MicroSoft, no seu livro “Negócios @ Velocidade do Pensamento, com um Sistema Nervoso Digital”, refere que “o mundo digital está simultaneamente a obrigar as empresas a reagir à mudança e a fornecer-lhes os instrumentos que lhes permitem antecipar-se a essa mudança” (Gates, 1999: 363). E, por outro lado, “se nos limitarmos a reagir e deixarmos que a mudança nos passe ao lado, teremos dela uma percepção negativa. Se optarmos por uma abordagem activa, procurarmos compreender o futuro no presente e encararmos a mudança de modo optimista, a ideia do inesperado pode ser positiva e animadora” (Gates, 1999: 365).

Nas circunstâncias apresentadas, tem-se a necessidade de configurar uma posição mais proactiva e considerar que o Presente deve ser mais influenciado pelo Futuro do que pelo Passado, sem deixar de se pensar que o conhecimento anterior é também importante e deve ser considerado, mas apenas na medida da sua adequação e adaptação à realidade do momento.

2.2 Organizações Virtuais

No limiar do século XXI, perante o ambiente mundial da globalização e os desafios de uma nova economia digital baseada no conhecimento, necessita-se de novas perspectivas de solução para os problemas que se apresentam neste mundo. Com a “mudança em aceleração”21, cada vez mais rápida, onde a incerteza tem grande acuidade, torna-se necessário flexibilizar as organizações e a forma como os seus colaboradores nelas participam.

Na União Europeia (UE) e em Portugal, em particular, nesta década têm de se levar a cabo transformações no sentido de consolidar um espaço económico mais dinâmico e competitivo, à luz das novas tecnologias da informação e do conhecimento, com capacidades de poder garantir um crescimento económico sustentável, onde se consigam mais e melhores empregos, sem deixar de atingir, em paralelo, uma maior coesão social.

O tipo de trabalho e as diversas formas de emprego ter-se-ão de desenvolver numa perspectiva cada vez mais centradas em rede, onde as tecnologias e respectivos sistemas de informação serão a respectiva base de sustentação. A coerência e os meios adequados ao seu desenvolvimento, consoante a diversidade das necessidades e oportunidades, serão de ter em consideração aos diversos níveis políticos, económicas, sociais e culturais.

O tipo de emprego actual tem de ser encarado com características bem diferentes do que foi no passado, e com certeza será no futuro próximo. Um emprego para toda a vida começa a ser utopia, tal como ser baseado exclusivamente nos conceitos clássicos dos tipos de Organizações que lhes deram suporte no passado recente. Há que desenvolver novas formas de trabalho, e, novos e diversos tipos de emprego, de acordo com as necessidades económicas, sociais e mesmo culturais baseados em novas perspectivas e tipos de Organizações. As Tecnologias a seleccionar devem constituir um factor facilitador para melhorar as capacidades e condições de execução do Trabalho, nomeadamente aplicadas no âmbito do conceito de “Organização Virtual”, onde a Gestão da Informação e do Conhecimento é algo muito importante a ter em consideração.

Hoje não é necessário ser-se um especialista ou um técnico de informática para se poder utilizar um computador. Com a massificação e a democratização das diversas tecnologias de informação e de comunicação, aparecem outras formas de estar na vida e de viver, e criam-se novas necessidades e alguns negócios para as satisfazer.

Diz-se que se vive actualmente na era da Internet, e até se tem uma juventude da geração Web (ou WWW), com novas facilidades, novos desafios, embora com outras dificuldades e mesmo contrariedades sociais e humanas, que urge identificar e encontrar uma eventual terapia se for necessário. As novas tecnologias não trouxeram apenas realidades positivas.

As pessoas utilizam as novas e mais modernas tecnologias, quase sem se darem por isso. O telemóvel teve uma aceitação exuberante pelo mercado. A nível pessoal e profissional o telemóvel é utilizado como uma ferramenta de apoio. Os doentes são submetidos, nas unidades de saúde, a diversos testes e análises onde as tecnologias são cada vez mais sofisticadas, permitindo-se diagnósticos e mesmo intervenções cirúrgicas a distância, através de técnicas e métodos de telemedicina. As crianças em vez dos brinquedos tradicionais, alguns antes fabricados pelos pais e amigos e outros até pelas próprias crianças, brincam hoje com produtos onde a tecnologia impera e absorve a sua atenção para novas realidades, incluindo o mundo da realidade virtual22.

Alguns trabalhadores que antes tinham de deslocar-se diariamente da sua residência para o seu local de trabalho, nas instalações da sua empresa ou outro tipo de entidade empregadora, hoje podem trabalhar em casa, tirando partido das mais modernas Tecnologias de Informação e de Comunicação (TIC).

Em todos os domínios socio-económicos, o conceito de “lugar”, relacionado com a localização física, está a ser substituído pelo conceito de “espaço”, independente da localização física e do tempo. Assim, temos actualmente o conceito de “Marketspace”23 em vez de “Marketplace”24, onde o Ciberespaço25 (Cyberspace) se apresenta como meio envolvente de suporte relevante, com novas oportunidades, mas também novas ameaças. Nos EUA considera-se que o funcionamento “saudável” do Ciberespaço é essencial para a sua economia e para a sua segurança nacional26, por constituir um sistema nervoso como sistema de controlo do país, e muito em particular as suas infra-estruturas críticas nacionais27.

O desenvolvimento do trabalho empresarial, seja em actividades de gestão de operações normaisou em gestão de projectos, deve enquadrar-se num ambiente de trabalho colaborativo e cooperativo. Com o apoio das Tecnologias de Informação e Comunicação, podem executar-se tarefas inseridas em determinadas actividades de alguns Projectos, durante 24 horas sobre 24 horas, sem que haja necessidade de horas extraordinárias, pois uns trabalham num local enquanto outros dormem noutro ponto do globo. Esta situação pode enquadrar-se, por exemplo, em projectos de desenvolvimento de software, tendo equipas de trabalho situadas em regiões do globo terrestre que permitam um trabalho sequencial de forma colaborativo e cooperativo remoto. Face à localização geográfica adequada, as actividades podem executar-se durante o período diurno local, sem interrupções e com continuidade e troca de experiências entre as diversas equipas de trabalho28. Nestes casos, no trabalho executado através de equipas internacionais, permite-se trocar conhecimentos, verificar e melhorar soluções de outros elementos do grupo e aumentar as sinergias, sempre vantajosas para obter o melhor rácio custo/eficácia do trabalho desenvolvido, e melhorar os factores de competitividade, desde que sejam garantidas as medidas de segurança adequadas.

Um dos aspectos importantes de uma Rede de suporte a um Sistema de Informação (SI) “é poder fornecer informação na altura exacta, e não quando é possível” (Stewart, 1999: 231). Assim, o Trabalho centrado em Rede, em princípio, permitirá ter a informação certa para a pessoa que dela necessita num dado instante, independente do local e da hora, o que flexibiliza a sua utilização e melhora com certeza os resultados e os objectivos a alcançar daí decorrentes.

A utilização das tecnologias “Web” permitem desenvolver aplicações de rede, baseados em “sistemas abertos” (não-proprietários), a custos relativamente reduzidos e reconhecidos a nível quase global. Podem assim, criar-se e utilizar-se ambientes de trabalho em redes tipo “Intranet” e “Extranet”, a nível privativo das organizações, ou a nível da “Internet”, em regime aberto e público. Estas tecnologias permitem criar “equipas virtuais”, constituídas por um Chefe ou Director e por determinados profissionais de acordo com as necessidades das suas valências técnicas e não com a localização física dos postos de trabalho. Esta situação permite utilizar o regime de trabalho a distância, por exemplo o denominado Teletrabalho. Toda esta envolvente, de trabalho centrado em rede, tem aspectos muito positivos, mas não é imune a preocupações de segurança, que permitam fazer um trabalho com toda a confiança nos respectivos resultados a obter.

O conceito de “Organização Virtual” foi introduzido no âmbito da discussão académica por Mowshowitz, na década de 80 do século XX (Franke, 2001: 44). A “realidade” do aparecimento da “Organização Virtual”, deve-se por um lado às condições de mudança dos Mercado e das necessidades do Consumidor, e, por outro lado pelo desenvolvimento rápido das Novas Tecnologias de Informação e Comunicação (NTIC).

Mowshowitz citado por Sieber (1999: 11), define “organização virtual” como uma “empresa” (enterprise) que opera na base de uma gestão de tarefas organizadas virtualmente. Nesta definição considera-se que o significado de “empresa” não é sinónimo de companhia (company) ou negócio (business). Neste caso, “empresa” pode referir-se a uma unidade (de negócios) ou uma função no interior de uma companhia. Assim, algumas das actividades no seio de uma organização podem ser processadas de forma virtual e outras através de um modo convencional.

Segundo Sieber (1998) define-se “organização virtual” como sendo “caracterizada primariamente como uma rede de organizações dispersas geograficamente e independentes, com uma sobreposição parcial da sua missão. No seio da rede, todos os parceiros proporcionam as suas competências próprias principais e a respectiva cooperação é baseada em relações semi-estáveis. Os produtos e os serviços fornecidos por uma organização virtual são dependentes da inovação e estão fortemente baseados no cliente”. Nesta definição apresenta-se uma forma mais desenvolvida do conceito de “organização virtual”.

Entretanto foram criados e apareceram outros termos, conceitos e definições, que se enquadram neste novo paradigma organizacional, inserido no Mundo digital. Assim, temos a “Companhia Virtual” (Virtual Company), a “Empresa Virtual” (Virtual Enterprise) e a “Fábrica Virtual” (Virtual Factory) (Franke, 2001: 44), entre outras, tal como o “Escritório Virtual” (Virtual Office). Todos estes conceitos identificam as TIC como uma base comum que permite a concretização deste novo paradigma emergente que é a “Organização Virtual”. Estamos na era da Internet e é com naturalidade que se pode admitir também o conceito de “Virtual Web Organization”29, apresentado por Franke (2001).

Tal como uma organização, qualquer que ela seja, nas teorias ditas clássicas, não se confina apenas à sua estrutura organizacional, também este novo conceito de organização não se deve reduzir à sua estrutura. Neste caso, haveria ainda o perigo de se poder confundir a sua estrutura com a respectiva plataforma tecnológica de sustentação e suporte.

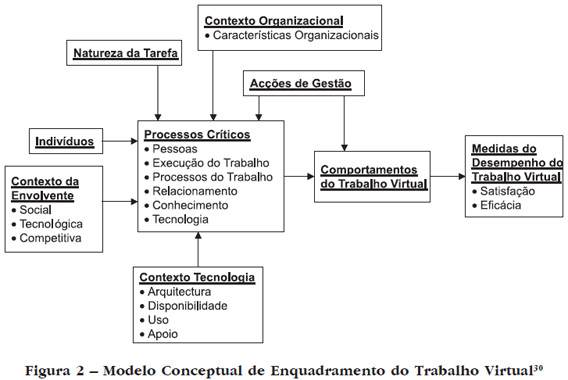

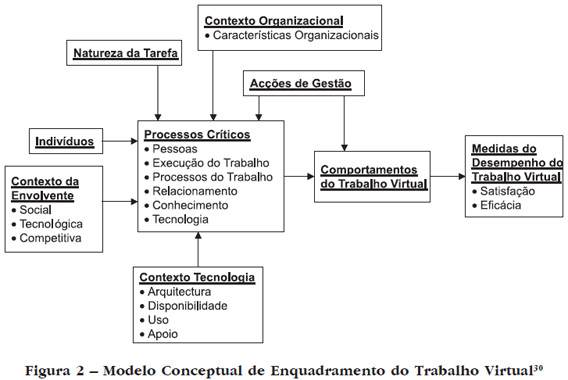

A figura seguinte apresenta um modelo conceptual de enquadramento do Trabalho Virtual.

Nos conceitos tradicionais, uma “vizinhança era simplesmente definida pela disponibilidade física e pela [respectiva] adjacência”, e, assim “toda a nossa história está ligada ao espaço e ao local, à geometria e à geografia” (Negroponte, 1996: 250). No entanto, no mundo digital de hoje, e porque não no mundo virtual em que se vive, a realidade é bem diferente. O ciberespaço apresenta-se com novos conceitos de “vizinhança”, “proximidade” e de “fronteira”. Os princípios de espaço, local, geometria e geografia mantêm-se, mas as suas novas formas e representações são bem diferentes. Hoje qualquer computador ligado em rede, está tão próximo de qualquer outro (da mesma rede), independentemente da sua localização física geográfica. A “vizinhança” e a “fronteira” podem apresentar-se com sentidos opostos aos conceitos tradicionais. Dois computadores podem estar colocados sobre a mesma secretária, mas a distância funcional que os separa pode tender para o infinito, por estarem a funcionar em redes independentes que não permitam troca de informação digital. Por outro lado, dois computadores podem estar situados a uma distância de milhares de quilómetros e a respectiva “vizinhança” equivaler a uma “proximidade” quase nula, por fazerem parte de uma mesma rede de computadores, interligados por sistemas operativos e de telecomunicações interoperáveis. Assim é o “Mundo Virtual” dos nossos dias e das nossas vidas, onde “não devemos apenas interpretá-lo - a questão é mudá-lo”.

Na estrutura de toda a sociedade existe uma “zona central”, a que se pode designar por “centro”. A pertença a uma determinada Sociedade, mais do que localizada num determinado território limitado a adaptar-se a um meio circundante, e afectado ou constituído por pessoas e outros seres localizados dentro das mesmas fronteiras geográficas, constitui-se pela relação com a referida “zona central”. Esta zona central, contudo, não é um fenómeno espacialmente localizado. A sua centralidade não tem nada a ver com uma dada geometria ou a própria geografia. O centro é um fenómeno na esfera dos valores e das crenças. É o centro da ordem de símbolos, de valores e de crenças que governam a sociedade a que se pertence. O centro é também um fenómeno na esfera da acção. É uma estrutura de actividades, de papéis e de pessoas dentro da rede de instituições. É nestes papéis que os valores e as crenças que são centrais se incorporam e se oferecem.

A procura de uma autonomia seria desta forma a diluição destes centros em cada indivíduo. Os valores não seriam função de uma crença central, de uma imagem de mundo corporificada numa instituição ou tradição predefinida. A extensão desta formulação implicaria a superação dos mecanismos de mercado como mecanismos básicos de interacção na sociedade. Tendo como pressuposto que apenas através da interacção na sociedade, é dado ao homem ultrapassar os obstáculos à razão, ou seja, obter o conhecimento da sua condição, um pressuposto mais forte tem que ser introduzido: a superação das desigualdades significativas entre os Homens é condição básica de uma livre interacção, que permita essa busca da autonomia. Mas a utilização da noção de que o percurso dos indivíduos em busca da sua liberdade, implica o crescimento do acesso dos indivíduos aos centros e à sua diluição na sociedade, e não implica apenas utopias, mas é antes um excelente instrumento para a análise do caminho até agora percorrido pelas instituições políticas.

Este é um ponto associado a alguma utopia, no entanto, numa reflexão repensada porque não poder levar-se a acreditar que as comunidades virtuais são os locais onde as desigualdades diminuem a sua relevância. O acesso dos indivíduos aos centros e a sua diluição pode ser compreendido como o acesso ao conhecimento, e a possibilidade da sua difusão e construção colectiva, mas também podem ficar muito mais vulneráveis em alguns aspectos, por viverem simultaneamente num “Mundo Virtual” e num “Mundo Real”, onde as respectivas interacções são substancialmente diferentes.

2.3 O Trabalho Centrado em rede

As sociedades capitalistas e comunistas, cuja terminologia pode deixar de ter sentido face aos mecanismos da globalização, operados no final do Sec. XX, estão a sofrer de certa forma, no limiar deste Sec. XXI, um impacto de mudanças que se manifestam a todos os níveis: políticos, socio-económicos, culturais, éticos e religiosos. Cada vez se revela mais a importância que os recursos intangíveis têm no dia a dia das pessoas e das organizações.

A sociedade da informação e do conhecimento está a mudar as economias, as culturas e as formas de viver e de estar na vida a nível individual, familiar, de grupo, das organizações, das instituições e dos próprios estados.

O conhecimento como um novo estágio da apresentação da informação, é um meio e um recurso que se pode considerar inesgotável. O mesmo conhecimento pode ser utilizado, em simultâneo, por muitas e diversas pessoas, ou mesmo máquinas, para se obter resultados que criem riqueza e possam também produzir muito mais conhecimento.

A vida de hoje não é igual à de ontem e será, com certeza, muito diferente num futuro próximo, face às inúmeras e rápidas alterações que se manifestam no quotidiano.

As três vagas de Toffler tiveram durações bem diferentes. A Primeira Vaga - a revolução agrária - perdurou por um período de milhares de anos. A Segunda Vaga - a civilização industrial - não durou mais que cerca de uns trezentos anos. A Terceira Vaga - a sociedade da informação - terá uma duração muito mais curta e estima-se que não vá além de algumas décadas, permitindo a algumas pessoas verificar do seu impacto ainda durante o período da sua vida (Toffler, 1995: 27, 28). A mudança tem de ser encarada como um estado de espírito permanente. O que ontem era novo, hoje pode tornar-se obsoleto, e constata-se que, por vezes, nem sempre em prol de uma melhor qualidade de vida. Quem não conseguir acompanhar a evolução tecnológica, social, cultural e económica, pode tornar-se num elemento excluído da sociedade, por rejeição ou auto-exclusão. Há que se estar atento às mudanças e tentar a melhor adaptação às diversas circunstâncias do meio envolvente. A flexibilidade das mentalidades pode ser um factor importante, no entanto, nem sempre os mecanismos socio-económicos se adaptam às novas realidades e condições do trabalho e do emprego, o que seria desejável e um dos factores críticos de sucesso neste mundo em mutação constante.

Segundo palavras de Negroponte (1996: 240), “À medida que o mundo dos negócios se globaliza e a Internet cresce, começaremos a ver um local de trabalho digital sem descontinuidades”. Assim, novas formas de trabalho são possíveis, através da circulação de bits num espaço sem fronteiras reais, sendo guardados e utilizados sem respeito pelas fronteiras geopolíticas. Neste contexto, os fusos horários terão um papel mais importância do que as zonas comerciais. Embora nestas circunstâncias, com a utilização da Internet se intensifique um tipo de comércio de bits31, no entanto, é bom não subestimar o comércio de átomos32, pois considera-se que necessariamente continuará a ser a base de sustentação da economia.

O trabalho centrado em rede, tira partido da utilização das Novas Tecnologias de Informação e Comunicação, para estabelecer comunicações em tempo real, tipo síncronas33, e/ou em tempo diferido, tipo assíncronas34, que permitem novas funcionalidades e facilidades. Com a utilização da mesma tecnologia pode permitir-se uma ou outra forma de comunicação, consoante a necessidade e a oportunidade do momento e da situação.

2.4 A Guerra Centrada em Rede

O conceito de “Guerra Centrada em Rede” (GCR) (Network-Centric Warfare)‑(NCW) insere-se no contexto da sociedade centrada em rede e em particular no trabalho centrado em rede.

Segundo Alberts et al. (1999), pode fazer-se um paralelismo entre as operações militares e as actividades empresariais tirando partido do valor que as redes emprestam a cada uma das situações. O modelo que Alberts et al. apresenta para “A Organização Militar como uma Empresa Centrada em Rede”35, “relaciona os elementos básicos necessários para gerar poder de combate [comparado] com o modelo de Empresa Centrada em Rede”36 onde “Tal como no sector comercial, tudo começa na info-estrutura” o que “permite a criação de uma consciencialização e conhecimento do espaço de batalha37 compartilhado” (1999: 88-89)

Segundo o conceito de GCR apresentado por Pollock:

A GCR é baseada em adoptar uma nova forma de pensar e aplicá-la às operações militares. A GCR focaliza-se no poder de combate que pode ser gerado através da conexão ou rede efectiva da organização combatente. É caracterizada pela capacidade de ter forças dispersas geograficamente para criar um elevado nível de consciencialização do espaço de batalha compartilhado que pode ser explorado por via de auto-sincronismo ou auto-organização para levar a cabo tarefas urgentes no tempo e outras operações centradas em rede para realizar as intenções dos comandantes. A GCR não é apenas tecnologia, mas um conceito mais alargado acerca de uma resposta militar emergente face à era da informação. (...) A GCR é uma aplicação de sistemas de pensamento e de sistemas de engenharia, para as operações militares. Através de sinergia, o todo é maior do que a soma das partes. (...) A GCR permite uma alternativa ao combate da guerra tradicional, melhor, mais rápida e mais barata (2002: 258-259).

O valor e a eficácia de uma rede prova-se ser dependente do número de nós que a constituem. A “Lei de Metcalfe” descreve o valor do potencial de uma rede, na medida em que, se o número de nós aumentar linearmente o “valor” ou “eficácia” do seu potencial aumenta com o quadrado do número de nós da respectiva rede38. Assim, “o mecanismo para criar e explorar a superioridade de informação é uma função das dinâmicas de competição num domínio de concorrência”. Logo, a dinâmica de algumas empresas39, em diversos sectores da economia global, de utilizarem estratégias baseadas na utilização da informação, permite-lhes criar uma vantagem competitiva que lhe possibilita serem líderes ou concorrentes principais no domínio dos seus respectivos negócios (Alberts et al., 1999: 32-35).

Com a implementação do conceito de guerra centrada em rede considera-se poder aumentar o ritmo das operações e reduzir a sua duração, ter menores riscos, menores custos e um aumento de eficácia do combate, podendo pensar-se em reduções drásticas do número de baixas (mortes) devido ao combate, podendo mesmo atingir o nível mínimo de “zero baixas”40. Se o princípio de “zero baixas” não for atingido, haverá com certeza um número muito mais reduzido, quando comparado com estimativas calculadas na base de estatísticas de algumas das últimas guerras. Naturalmente que se excluem as guerras, onde as armas ditas “inteligentes” foram já utilizadas em larga escala, protagonizadas pelos EUA e pela NATO. A Guerra do Golfo foi reconhecida como a primeira guerra da era da informação. Nesta guerra, segundo as palavras de Toffler, “Saddam gabava-se de que os aliados seriam feitos em pedaços, na «Mãe de Todas as Guerras»”, mas contrariamente às previsões de mais de 30.000 mortos, afinal as baixas, do lado dos Aliados, não ultrapassaram a meia centena41 (Toffler, 1994: 81; Dinis, 1997: 94).

Cada vez mais, uma baixa devido a uma operação militar, tem um factor muito negativo na opinião pública, tendo mesmo em consideração que as operações militares têm esse risco inerente à sua actividade42. Do ponto de vista político é reconhecida a importância do princípio de “zero baixas”, em particular, nos países ocidentais. Assim, há a necessidade de criar condições, que levem a novas formas de fazer a Guerra (que não seja possível evitar e resolver por meios diplomáticos), que preservem a vida humana, a todo o custo e sem fanatismos43. As novas tecnologias associadas a novas doutrinas militares são factores potenciadores para concretizar tais desideratos, como o têm provado os últimos conflitos armados.

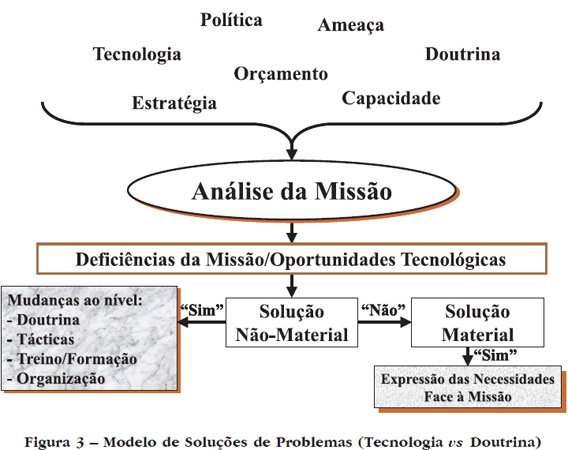

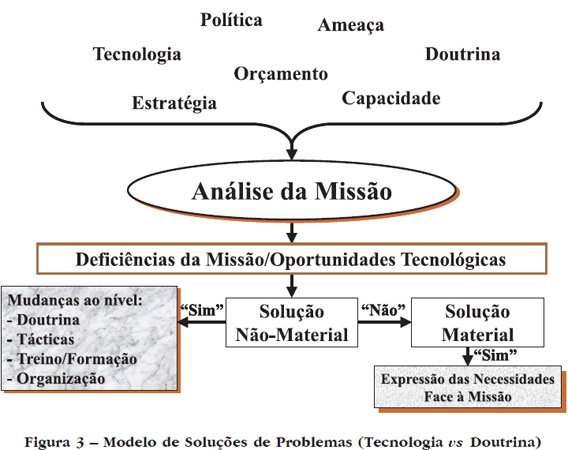

A figura anterior apresenta uma metodologia com dois caminhos para resolver deficiências num sistema de apoio à concretização da missão. Nem sempre a solução dos problemas se pode encontrar em hipóteses tecnológicas, através da aquisição de material. Em primeiro lugar, deve interrogar-se se a solução pode encontrar-se através de mudanças na doutrina, nas tácticas, no treino e formação ou em alterações da própria organização. Assim, deve avaliar-se antes de tomar outras medidas, se com o mesmo material se pode fazer mais e melhor, apenas com a introdução de alterações noutros aspectos organizacionais.

Regressando ao conceito de GCR. Ainda segundo Alberts et al., existem vários conceitos chave na sua definição, que merecem destaque e se descrevem a seguir.

O primeiro conceito chave é a utilização de uma força geograficamente dispersa. No passado, devido a limitações da nossa capacidade para se: 1) comunicar, 2) movimentar, e 3) projectar efeitos, as forças (e os seus elementos de apoio) necessitavam de ser co-localizadas, ou relativamente próximo do inimigo ou do alvo a defender. Como resultado, uma força geograficamente dispersa era relativamente fraca, e era incapaz de responder prontamente ou levar a efeito um ataque concentrado. Constrangimentos de localização têm influenciado uma capacidade de as forças se movimentarem com rapidez e ao mesmo tempo manterem a coesão e o apoio logístico. As tecnologias da Era da Informação têm permitido a liberdade de acção da fonte de poder de combate face à localização física dos meios ou entidades do espaço de batalha e poderão, no futuro, fazer com que as forças sejam mais eficazes “na movimentação”. A eliminação de constrangimentos de geo-localização associados ao combate tem várias vantagens inerentes.

Permite-nos evoluir de um conceito baseado na concentração de forças para um de concentração de efeitos. (...)

O segundo conceito chave é o facto de se conseguir uma força que possua conhecimento44. Potenciado pelo conhecimento, derivado de uma consciencialização do espaço de batalha compartilhado e de um entendimento compartilhado das intenções do comandante, as nossas forças serão capazes de auto-sincronismo, de operarem com dissimulação, e de serem mais eficazes quando em operações desenvolvidas autonomamente. Uma força com conhecimento depende de uma alimentação adequada com informação oportuna e precisa, assim como de poder de processamento, de ferramentas e de especialistas necessários a fim de colocar a informação do espaço de batalha dentro de um contexto, e transformá-lo num espaço de batalha informado (que se conhece).

O terceiro conceito chave refere-se à existência de uma ligação efectiva entre as entidades do espaço de batalha. Isto significa que:

- entidades dispersas e distribuídas podem gerar sinergias;

- a responsabilidade e o trabalho podem ser reatribuídos dinamicamente por forma a se adaptarem à situação.

Uma ligação efectiva requer uma infra-estrutura de informação robusta e de elevado desempenho, ou info-estrutura, que forneça acesso a serviços de informação de elevada qualidade a todos os elementos do esforço de guerra. (Alberts et al., 1999: 90-92)45.

Tem sido difícil chegar a um consenso geral para arranjar uma designação para descrever a natureza da guerra na Era da Informação. Segundo Alberts et al. (1999), a terminologia de “Guerra Centrada em Rede”, como definida anteriormente é a mais apropriada, visto que directa ou indirectamente reconhece as características essenciais da revolução, que se tem manifestado ao nível dos sectores empresariais, na economia do conhecimento e da globalização. Constata-se que a terminologia de “Guerra Centrada em Rede” (Network Centric Warfare)‑(NCW) não consta no “Dicionário de Termos Militares e Associados do Departamento de Defesa”46, dos EUA, corrigido e publicado recentemente, com a “terminologia para uso geral por todas as componentes do Departamento de Defesa” dos EUA (Joint Pub 1-02, 2003: i). Assim, se se tiver como pressuposto que a respectiva doutrina militar se reflecte no documento oficial referido anteriormente, então este conceito ainda não é aceite oficialmente no âmbito da doutrina conjunta do Departamento de Defesa dos EUA47.

No entanto, este assunto é um tema emergente48, muito em particular nos EUA, onde existem já diversas fontes bibliográficas sobre o assunto, mas é também reflectido em outros fóruns internacionais49.

Como já foi referido, o conceito de “Network-Centric Warfare” (NCW) (Guerra Centrada em Rede) ainda não constitui um elemento de doutrina do Departamento de Defesa dos EUA. No entanto, constata-se que este Departamento já apresentou relatórios circunstanciados ao Congresso dos EUA, a fim de que a Guerra Centrada em Rede seja aceite como uma realidade, e um mecanismo inserido na “Transformação do Departamento de Defesa”.

Em Anexo B, apresenta-se alguma informação dos Relatórios sobre “Network-Centric Warfare”, enviados ao Congresso dos EUA, pelo respectivo Departamento de Defesa.

3. A Guerra de Informação

3.1 Conceitos e Definições

Na era da Internet, da globalização e do trabalho centrado em rede, a actividade humana tende a inserir-se mais em “espaços” do que em “locais” físicos. Neste novo contexto, a Informação e o Conhecimento tendem a difundir-se e a dispersar-se num determinado “espaço”, ainda que associado a “pessoas”, “processos” e “tecnologias”, o que necessariamente suscita um novo tipo de gestão adequada e específica - por exemplo, a Gestão do Conhecimento.

Considera-se importante e necessário, do ponto de vista conceptual, distinguir os conceitos associados aos termos “Sistema de Informações” e “Sistema de Informação”. Assim, na nossa perspectiva, um “Sistema de Informações” processa informação classificada, sendo o seu acesso permitido apenas a pessoas “credenciadas” para o efeito, que face às funções que exercem também se deve cumprir rigorosamente a regra de “necessidade de conhecer”. Por outro lado, um “Sistema de Informação”, constitui a plataforma de processamento da informação, composto por determinadas “tecnologias de informação”, um tipo de “gestão” e uma “organização” adequada50 (Laudon, 2002), e, regra geral, refere-se a um Sistema que processa informação não-classificada, embora o seu acesso possa ser restringido a determinados utilizadores da informação, através de um perfil adequado, e correspondente à respectiva função numa determinada organização. Nestes termos, um “Sistema de Informações” necessita obviamente de um “Sistema de Informação” adequado, onde a segurança da informação deve ser um requisito essencial.

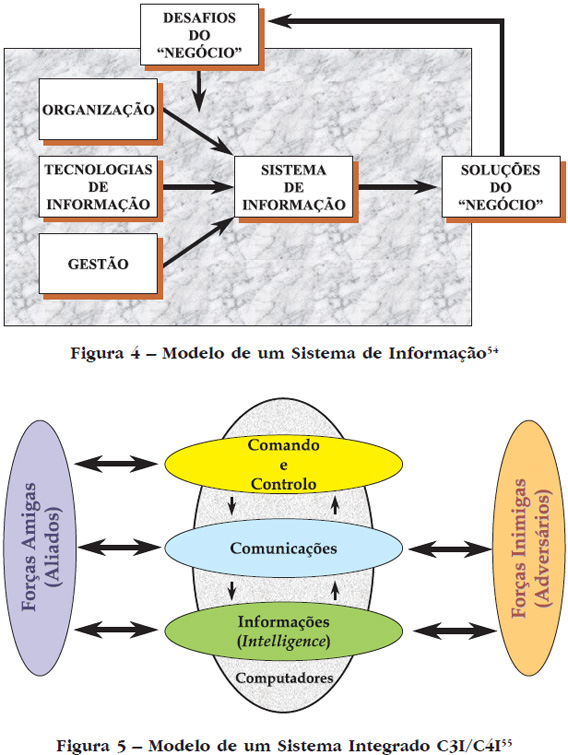

Qualquer operação militar é caracterizada por um Comando bem definido, com Controlo das acções que se vão desenvolvendo, e, é indispensável um Sistema de Informações (Intelligence), apto a responder com informação adequada e oportuna sobre a situação, e de apoio aos seus diversos níveis - táctico, operacional e estratégico. Por outro lado, um Sistema de Comunicações fiável, de confiança e com segurança adequada, é outra componente imprescindível na composição de um Sistema Integrado de Comando, Controlo, Comunicações e Informações, que em gíria militar se designa pelo termo abreviado de “Sistema C3I”. Um Sistema C3I, que também se designa por “Sistema C4I”51 ou por outras siglas complementares52, deve possibilitar o melhor desempenho do respectivo Sistema de Forças. Com base nos seus meios disponíveis, um Sistema C4I deve permitir a integração do Conhecimento53 a todos os níveis do dispositivo da força, e em particular aos seus elementos fundamentais, de modo a conseguir-se alcançar o sucesso das operações.

Os conceitos de “Sistema de Informação” e de “Sistema Integrado C3I/C4I”, apresentam-se nas figuras seguintes. Um Sistema C3I/C4I considera-se um tipo particular e específico de um “Sistema de Informação”.

A concepção do modelo de um Sistema Integrado C3I/C4I56, embora se aplique, em particular, no âmbito das Forças Armadas (FFAA), considera-se no entanto poder adaptar-se também às actividades e circunstâncias do tecido empresarial, onde a “Informação” se considera como um novo factor de produção.

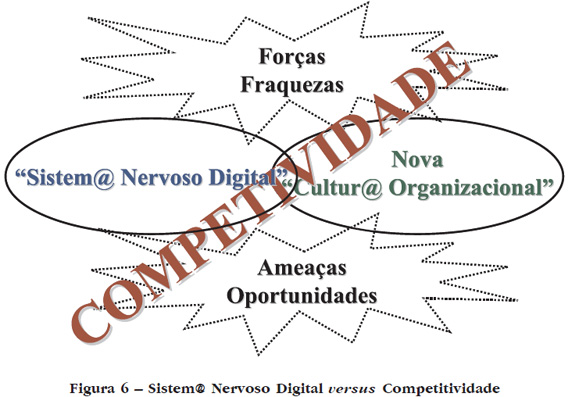

Segundo Bill Gates, um “Sistema Nervoso Digital” compreende “os procedimentos digitais que permitem que uma empresa [organização] entenda e reaja ao seu ambiente, se aperceba dos desafios da concorrência e das necessidades dos clientes e organize respostas oportunas. Um sistema nervoso digital distingue-se de uma simples rede de computadores pelo rigor, imediatismo e abundância de informação que proporciona aos knowledge workers [trabalhadores do conhecimento] e pela compreensão e colaboração que a informação permite” (Gates, 1999: 393).

A Informação pode considerar-se como a seiva de uma árvore que corre por todas as suas partes, servindo-lhe de alimentação, o que permite a sua sobrevivência. Numa organização, a Informação constitui a alimentação do respectivo “Sistem@ Nervoso Digital”, sem o qual uma organização fica desprotegida e com dificuldade para sobreviver e fazer face às mudanças operadas no seu meio envolvente.

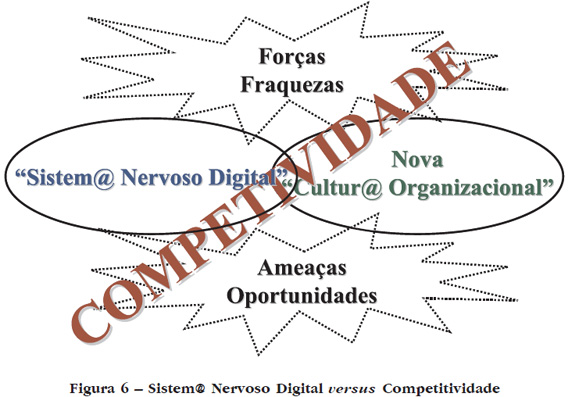

A competitividade de uma empresa passa por tirar partido das forças e das oportunidades, no sentido de minimizar as suas fraquezas e reduzir as ameaças, de forma adequada e em tempo oportuno. Neste termos, qualquer empresa ou outro tipo de organização que pretenda ser competitivo no seu sector de actividade, tem necessidade de possuir um Sistema de Informação eficiente e eficaz, que permita implementar o que Bill Gates designa por um “Sistem@ Nervoso Digital”. No entanto, um “Sistem@ Nervoso Digital” não se cria apenas com tecnologias, é também imperioso criar as condições de reacção à mudança, o que, em certa medida para por criar uma nova cultur@ organizacional.

As mudanças tecnológicas que tiveram lugar nas últimas décadas deram um lugar de destaque à utilização da informação no nosso dia a dia, quer a nível profissional e mesmo familiar. A informação passou a ser um elemento fundamental na nossa vida, e, deve pensar-se e não deixar de reflectir-se a sua importância, quanto aos diversos aspectos e sectores que influencia, e neste caso particular, no âmbito da Segurança e Defesa.

A amplitude e o valor da informação, hoje, numa sociedade globalizante, têm impacto aos seus diversos níveis - económico, político, cultural, social e também militar. Há que considerar e reflectir os aspectos conflituais da informação, e que se enquadram no tipo de Guerra de Informação.

A definição de guerra de informação, com base na doutrina militar conjunta57 americana, configura-se com “operações de informação conduzidas durante tempo de crise ou conflito para alcançar ou promover objectivos específicos sobre um adversário específico ou [vários] adversários”58 (Joint Pub 3-13, 1998; Joint Pub 1-02, 2003). Considera-se que, se se fizer uma extensão deste conceito para além do âmbito essencialmente militar, com a sua aplicação a um nível mais alargado aos diversos sectores económicos, então toda esta doutrina se poderá expandir e aplicar ao tecido empresarial e a outras organizações, para além das militares, com as necessárias configurações circunstanciais, e respectivas adaptações a cada realidade particular.

A guerra de informação, como se refere na sua definição anterior, está associada a “operações de informação” que são “acções tomadas para afectar a informação e os sistemas de informação do adversário enquanto se defende a nossa informação e os nossos sistemas de informação”. Neste contexto, falta definir o conceito de “sistema de informação” que, segundo a mesma doutrina americana, “é a infra-estrutura completa, organização, pessoal, e componentes que recolhem, processam, armazenam, transmitem, mostram, disseminam, e actuam na informação. O sistema de informação também inclui os processos baseados em informação” (Joint Pub 3-13, 1998; Joint Pub 1-02, 2003).

O novo “Conceito Estratégico de Defesa Nacional”59 português, no âmbito do seu “Enquadramento internacional”, identifica que “os fenómenos de desestruturação dos Estados e da globalização vieram contribuir para aumentar os riscos de (...) uso indevido de novas tecnologias”, onde a utilização do Ciberespaço se inclui, o que está directamente relacionado com actividades de Guerra de Informação, e, naturalmente com incidência no âmbito da Segurança e Defesa.

Este novo tipo de guerra apresenta-se num ambiente algo difuso, mas onde se revelam algumas características, nomeadamente: (1) “é grande a dificuldade de identificar o autor da agressão”; e, (2) “a evolução rápida do arsenal da guerra de informação desenrola-se em particular à velocidade da dos computadores” (IHEDN, 2002: 57).

A disseminação e a utilização cada vez mais maciça das Novas Tecnologias de Informação e Comunicação (NTIC) leva à sua explosão e vulgarização, dando uma supremacia ao uso da informação, com incidência particular, por parte dos que dominam estes meios tecnológicos.

A Guerra de Informação tem como elemento de base a informação, em que esta se apresenta com três aspectos complementares: (1) “Para a Informação” - sobre a exploração da informação disponível, proveniente de fontes quer sejam públicas ou secretas, de meios humanos ou meios técnicos; (2) “Contra a Informação” - consistindo na protecção da nossa informação e destruição da do adversário (inimigo), incluindo a contra-espionagem, a sabotagem de infra-estruturas ou de suportes da informação; e, (3) “Pela Informação” - no sentido de ganhar a batalha mediática, de agir psicologicamente, com necessidade de recurso à desinformação e à propaganda (IHEDN, 2002: 58-59).

3.2 Enquadramento e Âmbito

A Guerra de Informação enquadra-se no âmbito do “Espectro dos Conflitos”, apresentando, no entanto, determinadas especificidades perante os tipos de guerra convencionais.

A Guerra de Informação está hoje muito associada à utilização do Ciberespaço, e diz respeito a questões internacionais numa sociedade caracterizada pela globalização, mas que afecta também o simples cidadão, na actual Sociedade da Informação, nas suas interacções efectuadas, quer a nível profissional quer a nível individual ou familiar. A informação para satisfazer às necessidades actuais, deve circular com toda a facilidade que permita o seu acesso e disponibilidade efectuar-se em tempo quase real. No entanto, as condições de acesso e de disponibilidade ficam em determinadas circunstâncias “prejudicadas” pelas necessárias e adequadas medidas de segurança e protecção a implementar.

A informação tem cada vez mais importância, não só ao nível estratégico, mas também operacional e táctico, no entanto, a informação por si só não tem um valor absoluto primordial, face aos dados que a constituem. É necessário que a informação se utilize em tempo oportuno e de forma coordenada, tirando partido do conhecimento que se pode retirar da mesma (informação), para se conseguir obter melhores tomadas de decisão.

A Guerra de Informação enquanto disputa, por vezes muito intensa, sobre o controlo e a utilização dos sistemas de informação, tem um campo de análise alargado, e numa perspectiva de Segurança e Defesa, agrega-se à segurança dos cidadãos e das instituições, e mais estritamente associa-se às próprias operações militares.

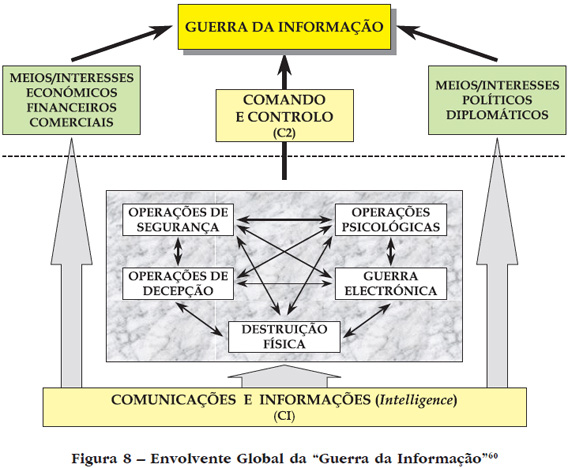

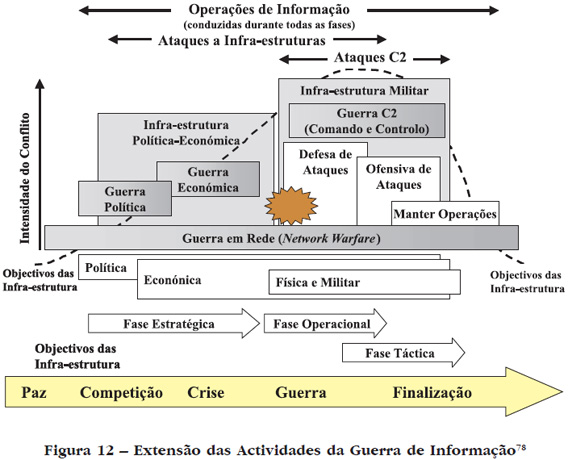

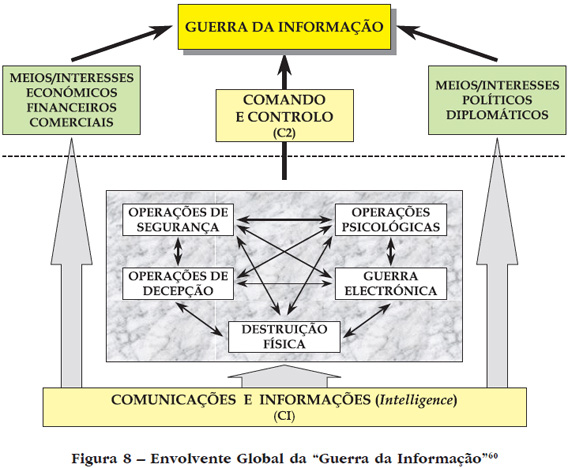

Na figura seguinte apresenta-se um enquadramento global da Guerra de Informação, onde se verificam as componentes de natureza militar, mas também meios e interesses de natureza económicos, financeiros, comerciais, políticos e diplomáticos.

Este novo tipo de guerra, tem características particulares quando comparada com os tipos de guerra convencional. É uma forma de guerra que existe desde o tempo de paz, e, é uma guerra que não se declara, embora este facto se considere extensivo, quase como uma norma, a outros conflitos modernos. Muito embora os Estados estejam a perder, na cena internacional, algumas das suas características próprias, em particular os Estados-Membros da União Europeia, nomeadamente em questões de soberania, mesmo assim pensa-se que deverão ter uma palavra a dizer, quanto aos limites da sua intervenção no âmbito das actividades da Guerra de Informação. Por outro lado, face às circunstâncias peculiares e à caracterização específica deste tipo de guerra, os interesses dos agentes privados, a segurança dos cidadãos e mesmo a segurança nacional, não se conseguirão alcançar apenas com medidas tomadas no contorno e controlo das fronteiras geográficas dos respectivos Estados individualizados, ou mesmo das Organizações e/ou Tratados Internacionais, de âmbito regional, de que fazem parte. É necessário tomar medidas a nível global, com parcerias para a paz, contra o terrorismo e outras formas de ameaças, face aos diversos tipos e níveis de vulnerabilidades61.

A envolvente da Guerra de Informação apresenta-se perante um dilema. Por um lado, a segurança da informação carece hoje de um espectro de medidas tomadas ao nível internacional, de forma coordenada e em cooperação com diversas instituições públicas62 e privadas63, mas por outro lado, cada uma destas próprias instituições (públicas e privadas) necessitam de preservar a sua informação, muitas vezes incompatível com a colaboração e cooperação externa. Assim, é necessário que cada instituição, e mesmo cada Estado, preserve a informação (crítica), que faz parte da sua sobrevivência, muito embora as parcerias sejam hoje necessárias, por vezes até imprescindíveis, e compatíveis com a competitividade, e mesmo com a segurança e defesa. A troca de informação tal como de conhecimento (intelligence) pode ser necessária para se garantir uma melhor segurança ou mais competitividade. Hoje, o segredo já não é sempre a alma do negócio.

Segundo o Instituto de Altos Estudos da Defesa Nacional Francesa, a Guerra de Informação pode apresentar diversos modos de acção, onde se realçam os seguintes:

- “A manipulação da informação” - com a finalidade de obrigar o adversário a tomar medidas da nossa vontade sem que se aperceba desse facto.

- “A destruição da informação” - que consiste em destruir a informação de que o adversário (inimigo) depende, por exemplo através de vírus informáticos, bombas lógicas, radiações electromagnéticas da guerra electrónica, etc..

- “A desorganização da informação” - com ataques concebidos para atingir um dado objectivo táctico, por exemplo o ataque a um sistema bancário de um país inimigo.

- “O ataque semântico” - em que o sistema integrado de Comando do inimigo parece funcionar normalmente, mas que está a ser controlado por um operador da guerra de informação. (IHEDN, 2002: 60-61).

A Guerra de Informação tem como objectivo levar a efeito actividades que permitam dominar a informação e impedir que potenciais adversários (inimigos) a possam utilizar, podendo mesmo usar-se a informação e empregar-se como a própria arma, para tirar partido da situação informacional associada.

Quanto maior for a sofisticação de um Sistema de Informação, mais alargado será o seu âmbito de aplicação, e maior a dependência da sua utilização. Nestes casos, então, maiores serão as respectivas vulnerabilidades e eventuais ameaças, visto que nestas condições passa a verificar-se uma maior remuneração do objectivo a alcançar, por parte de potenciais adversários ou inimigos. As vulnerabilidades e eventuais ameaças impõem que se analisem respostas a dar aos riscos, que coloquem em perigo a respectiva situação. A protecção dos SI pode passar por investimentos, que devem avaliar-se quanto à sua relação custo/benefício esperada, sem deixar de equacionar as vulnerabilidades e os riscos associadas aos três elementos componentes do respectivo SI: (1) as Tecnologias de Informação (TI); (2) a Gestão; e, (3) a Organização. No âmbito da análise e gestão de riscos há que identificar os bens que possam apresentar vulnerabilidades e estejam sujeitos a ameaças, podendo optar-se por aceitar os riscos, proceder à sua transferência, ou adoptar contra-medidas, para os poder evitar ou minimizar.

Um SI deve constituir um conjunto de elementos coerentes e de articulação coordenada, de forma que as medidas de protecção a implementar sejam adequadas e permitam maximizar os resultados, face aos investimentos a utilizar64.

Quando se analisa a protecção e segurança, no âmbito de um SI, deve considerar-se que a Guerra de Informação tem cada vez mais acuidade, e que cada SI constitui-se apenas numa ínfima componente do universo em que este se integra - o ciberespaço. Hoje, o principal problema da segurança e da respectiva protecção, insere-se numa realidade com contornos muito pouco definidos e inseridos no contexto de uma única Rede. A Internet é a base de sustentação de praticamente todos os SI, onde cada Organização, de uma forma ou de outra, necessita de ter uma porta de acesso ao respectivo mundo Web. Neste caso, cada Organização deve preparar-se para se confrontar com os aspectos negativos desta realidade, a fim de estar preparada para tirar partido das possibilidades que a Internet permite.

3.3 Operações de Guerra de Informação

Segundo a doutrina militar de referência, dos EUA, conforme se referiu anteriormente, a guerra de informação, está associada a “Operações de Informação” (OpInfo) que são “acções tomadas para afectar a informação e os sistemas de informação do adversário enquanto se defende a nossa informação e os nossos sistemas de informação” (Joint Pub 3-13, 1998; Joint Pub 1-02, 2003).

Os apoios das “Informações” (Intelligence)65 e das “Comunicações” consideram-se essenciais e mesmo críticos para se poder executar OpInfo, quer de natureza ofensiva ou defensiva. Por outro lado, para se obterem os melhores resultados globais, as OpInfo “devem integrar-se com os outros tipos de operações (ar, terra, mar, espaço e especiais) e assim contribuir para atingir os objectivos nacionais e militares” (Joint Pub 3-13, 1998: vii), que porventura não se consigam alcançar com a exclusividade da Guerra de Informação.

As OpInfo ofensivas incluem “operações de segurança” (OPSEC)66, “decepção militar”, “operações psicológicas”, “guerra electrónica” (GE)67, “ataque/destruição física”, e “operações especiais de informação”, podendo também incluir “ataques a redes de computadores”.

As OpInfo defensivas são conduzidas através de “garantia da informação”68, “segurança física”, “segurança de operações”, “contra-decepção”, “contra-propaganda”69, contra-informações, “guerra electrónica” (GE)70 e “operações especiais de informação”.

Diversos autores, citados numa compilação de Waltz (1998), apresentam vários modelos para caracterizar a guerra de informação, que se resumem a seguir.

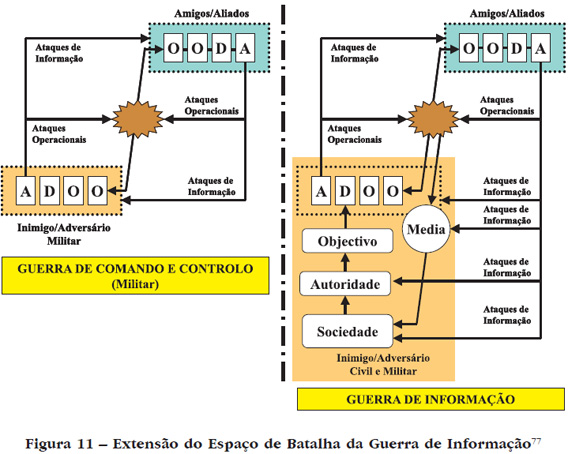

Assim, nas palavras de Waltz, John Arquilla e David Ronfeld, “distinguem quatro categorias básicas de guerra de informação baseada no desenvolvimento das infra-estruturas de informação globais expandidas: (1)”guerra em rede” (net warfare); (2) “guerra política” (political warfare); (3) “guerra económica” (economic warfare); e (4) “guerra de comando e controlo” correspondente a “guerra no ciberespaço” (cyber warfare)71 (Waltz, 1998: 16-17).

De acordo com Martin Libicki, propôe-se sete categorias de guerra de informação, que conforme Waltz apresenta são: (1) “guerra de comando e controlo” (command and control warfare); (2) “guerra baseada nas informações” (intelligence-based warfare); (3) “guerra electrónica” (electronic warfare); (4) “guerra psicológica” (psychological warfare); (5) “guerra dos hackers” (hacker warfare); (6) “guerra de informação económica” (economic information warfare); e “guerra do ciberespaço” (cyber warfare) (Waltz, 1998: 18).

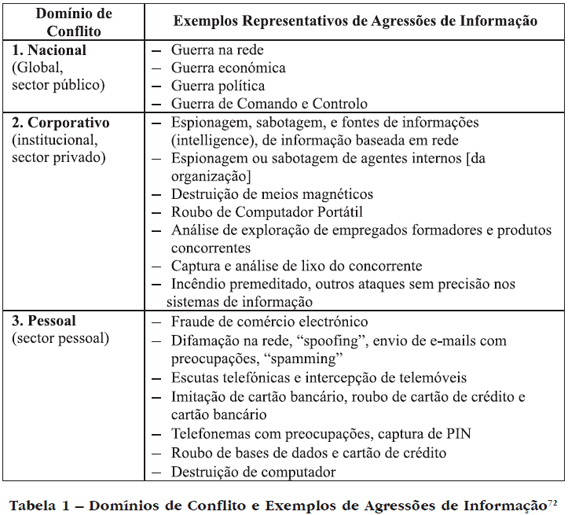

Segundo Winn Schwartau, a terminologia da guerra de informação, nas palavras de Waltz, aplica-se a três domínios da sociedade: (1) pessoal; (2) corporativo (ou institucional); e (3) nacional (ou global), cujos tipos de agressões aos diversos níveis se apresentam na tabela seguinte.

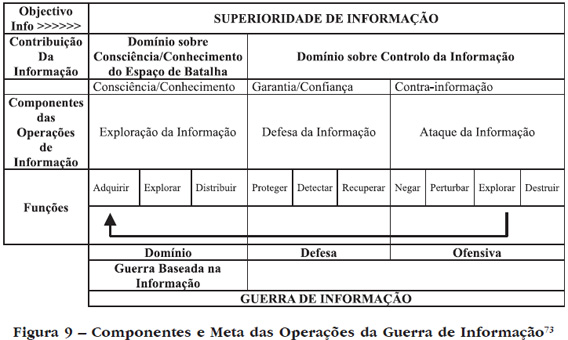

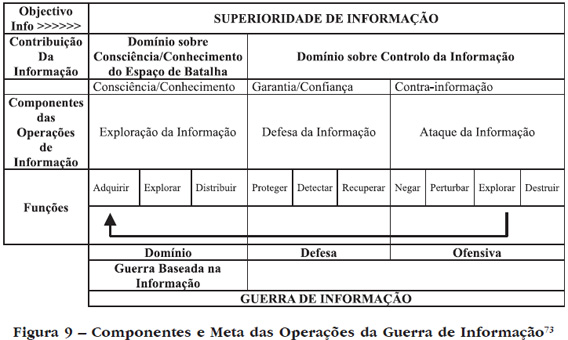

O conceito de GI apresenta três aspectos principais: (1) domínio da informação; (2) protecção da informação; e, (3) ataque à informação.

O objectivo central da GI é obter a superioridade de informação, mas esta condição é necessária para alcançar o sucesso em qualquer operação, no âmbito de quaisquer outros tipos de guerra. Neste caso, qualquer guerra moderna deve ser baseada na informação. A informação contribui para se ter uma consciência e conhecimento dominantes do “campo de batalha”, através da sua aquisição, processamento, distribuição e exploração.

Uma força militar com controlo dominante da informação, marca a diferença perante os seus adversários, através de um melhor conhecimento que tem sobre o “espaço de batalha” em que opera.

O controlo da informação consegue-se através de operações defensivas (defesa) e operações ofensivas (ataque) de informação. Com operações defensivas de informação, permite-se obter garantia e confiança na respectiva informação, através de medidas de protecção, detecção e recuperação da própria informação. Através de operações ofensivas (de ataque) de informação tem-se como objectivo atacar, com acções de contra-informação, para negar, perturbar ou explorar a possibilidade de utilização da informação, ou destruir a informação, do adversário.

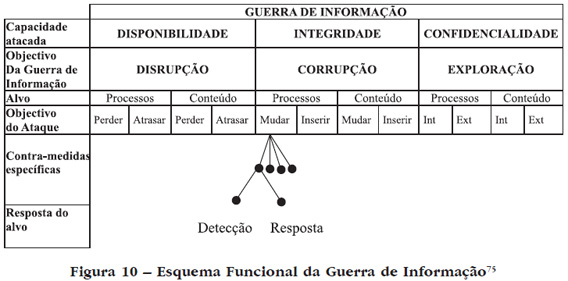

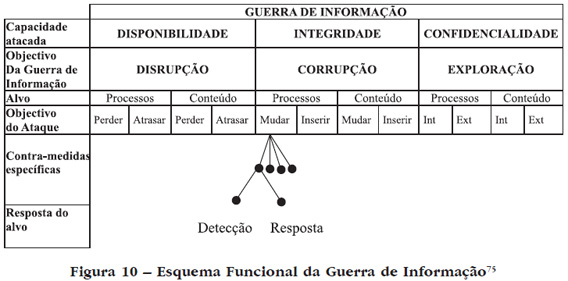

A guerra de informação apresenta três propriedades essenciais de segurança, para uma infra-estrutura de informação (info-estrutura), e os respectivos objectivos das contra-medidas para cada uma delas. A info-estrutura deve apresentar tais características e propriedades de segurança adequadas, para que se obvie aos efeitos dos objectivos da GI, e, assim se permita a “disponibilidade”, a “integridade” e a “confidencialidade” da informação, aos órgãos que necessitam de a utilizar de forma eficiente e com eficácia.

Um computador, ou uma rede de computadores, considera-se segura se satisfizer aos três requisitos básicos anteriores: disponibilidade, integridade e confidencialidade.

A “Confidencialidade” permite que a informação só está disponível para os utilizadores devidamente autorizados; a “Integridade” permite que a informação não é destruída ou corrompida e o sistema tem um desempenho correcto; e, a “Disponibilidade” permite que os serviços/recursos do sistema estão disponíveis sempre que forem necessários.

Violações de cada um dos requisitos anteriores são apresentadas nos exemplos seguintes: (1) “Confidencialidade”: alguém obtém acesso não autorizado ao computador pessoal de outra pessoa, e lê todas as informações contidas na sua Declaração de Imposto de Rendimentos (IRS/IRC); (2) “Integridade”: alguém obtém acesso não autorizado ao computador pessoal de outra pessoa, e altera informações da sua Declaração de Imposto de Rendimentos (IRS/IRC), momentos antes de a enviar para a Direcção-Geral de Impostos, do Ministério das Finanças; e, (3) “Disponibilidade”: a Direcção-Geral de Impostos, do Ministério das Finanças, sofre uma grande sobrecarga de dados ou um ataque de negação do serviço e por este motivo fica-se impossibilitado de enviar a Declaração de Imposto de Rendimentos (IRS/IRC).74

Os ataques da GI pretendem perturbar o funcionamento de determinados órgãos e alterar o conteúdo da própria informação. Para cada objectivo de ataque de estar-se preparado para tomar contra-medidas específicas, cujo alvo permita dar uma resposta adequada. A resposta do alvo pode ser de natureza passiva (não detectável pelo adversário) - para detectar apenas que houve um ataque -, por exemplo, através de um sinal de alerta de um ataque; ou, de natureza activa (detectável pelo adversário) - para responder com medidas de segurança -, por exemplo, iniciar medidas de auditoria do sistema, iniciar medidas de protecção, ou recuperar e reconstituir a situação interferida com os ataques.

Como já se referiu anteriormente, a guerra de informação pode apresentar-se numa perspectiva de âmbito restrito militar, ou alargado à sociedade em geral, num sentido lato do termo. Com a aplicação do ciclo de Observar, Orientar, Decidir, Agir (OODA)76, desenvolvido pelo Coronel John Boyd, da Força Aérea dos EUA, como modelo de Comando e Controlo, permite-se fazer uma análise do âmbito restrito e alargado da GI, conforme se mostra na figura seguinte.

Numa perspectiva operacional, no sentido do conceito alargado de guerra de informação esta “pode ser aplicada ao longo de todas as fases de operações” que abrangem a competição, o conflito até à guerra propriamente dita79, conforme se representa na figura anterior.

É de tomar nota que as infra-estruturas políticas, económicas e físicas de muitos países, pertencem ao sector privado. A defesa dos bens que não sejam públicos (ou militares) considera-se ser uma responsabilidade conjunta e partilhada entre o sector público e o sector privado. É muito importante referir-se este facto, pois que “enquanto os militares protegem os bens do sector privado em tempo de guerra, isso não é sua responsabilidade durante o tempo de paz. Uma vez que os ataques à informação, ocorrem [também] em tempo de paz, os sectores público e privado devem desenvolver uma nova relação para executar as funções de indicação e aviso, segurança e resposta” (Waltz, 1998: 29). Este assunto, nos EUA, está bem explícito, num documento sobre a segurança do ciberespaço, publicado recentemente pela Casa Branca, em que “num esforço nacional” então o “governo federal convida a criação de parcerias entre o sector público e privado, e a sua participação, para aumentar a consciência da segurança do ciberespaço, formar pessoal, estimular as forças do mercado, melhorar a tecnologia, identificar a remediar vulnerabilidades, troca de informação, e planear operações de recuperação” (Bush, 2003b: xiii).

A guerra de informação é um tipo de “ guerra” especial que:

- Se desenvolve num “espaço de batalha” quase virtual, em vez de ter lugar num “campo de batalha” de natureza físico. Neste caso, existe alguma dificuldade em definir os seus níveis e diversas categorias, correspondentes a outro tipo de guerra clássica, e inerentes aos respectivos conflitos - crime ou guerra, espionagem pública ou privada, ataques de nível táctico ou estratégico.

- Tem limites que não se distinguem entre os níveis de agressão e os tipos de ataques, provocados pelo anonimato na rede, que complicam as funções de alerta e a capacidade de distinguir os ataques internos dos estrangeiros.

- É considerada como uma ajuda potencial às ameaças transnacionais80, proporcionando apoio para levar a cabo ataques físicos, por exemplo, com armas de destruição maciça. As operações de informação, espera-se que neste caso, sejam empregues para elevar o impacto psicológico do ataque físico, aumentar o pânico, e impedir a resposta dos serviços de emergência (Waltz, 1998: 30).

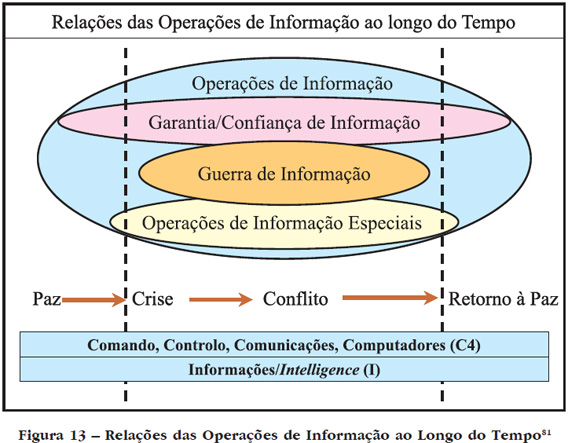

Na figura seguinte apresenta-se o relacionamento, ao longo do tempo, das diversas fases de desenvolvimentos de operações de informação, com a Garantia e Confiança de Informação, com as Operações de Informação Especiais, e com a própria Guerra de Informação, desde a situação de paz, passando pelo estado de crise e conflito, até ao regresso novamente à situação de paz.

Será que em termos de Guerra de Informação se poderá pensar ou falar em tempo de paz? Uma questão difícil de responder, mas importante para reflectir.

3.4 Segurança

A economia e a segurança nacional a nível global, estão criticamente dependentes das tecnologias e das infra-estruturas de informação, que controlam determinadas infra-estruturas críticas, não só a nível dos sectores públicos como também dos privados. O controlo das redes de produção e distribuição de energia eléctrica, das bombas de pipelines, dos depósitos de produtos químicos, dos sistemas de radares e dos stocks de mercadorias, apenas para enumerar alguns exemplos, estão dependentes do bom funcionamentos dos sistemas electrónicos que os supervisionam.

Por outro lado, existem diversos “actores” que podem conduzir ataques contra as infra-estruturas de informação crítica e respectivos sistemas de informação, pondo assim em perigo o seu funcionamento, e em determinadas circunstâncias a prestação de serviços de primeira necessidade aos cidadãos, como, por exemplo, a distribuição de energia eléctrica e de água.

As ameaças à informação e aos sistemas de informação têm crescido e provenientes de diversas origens, podendo identificar-se como mais relevantes, as seguintes: (1) utilizadores internos e autorizados (das organizações); (2) hackers; (3) espionagem industrial e económica; (4) países estrangeiros; (5) terroristas; (6) criminosos e crime organizado (Joint Pub 3-13: III-6/Figure III-4).

Face às ameaças e vulnerabilidades conhecidas e associadas à prestação de serviços à comunidade, por entidades públicas ou privadas, é necessário reunir as condições para garantir com eficiência e eficácia o funcionamento dos referidos sistemas de informação, baseados fundamentalmente em complexas redes de computadores, inseridas no ciberespaço, através de políticas e procedimentos de protecção adequados.

A Segurança de Informação, cujo acrónimo inglês utilizado é “INFOSEC”82, consiste na “protecção e defesa de informação e sistemas de informação contra acessos não autorizados ou modificação de informação, quer em armazenamento, processamento ou trânsito e contra a negação do serviço a utilizadores autorizados”. Para contrariar as ameaças a que a informação e os sistemas de informação estão arriscados, com a INFOSEC permite-se tomar “as medidas necessárias para detectar, documentar e contrariar tais ameaças” (Joint Pub 3-13: III-9).

As NTSI baseiam-se em meios multimedia83 e hipermedia84, que cada vez tiram mais partido das potencialidades conjuntas das tecnologias dos computadores e das comunicações85. Embora o termo “telemática” não seja aceite por todos os autores86, é no entanto utilizada esta terminologia para significar a junção da utilização conjunta das tecnologias das telecomunicações (comunicações) e da informática87 (computadores). Se por um lado, é cada vez mais difícil distingui-las ao nível da sua integração e aplicação nos sistemas que as utilizam, por outro lado, considera-se que cada uma destas disciplinas apresenta aspectos muito específicos, do ponto de vista técnico e científico, que é bom não confundir. No entanto, é uma realidade que ambas estão cada vez mais relacionadas, apresentando funções e aplicações complementares88 imprescindíveis.

Face às especificidades técnicas, funcionais, organizacionais, de gestão e outras da INFOSEC, esta é composta por duas componentes, a Segurança de Computadores (COMPUSEC)89 e a Segurança de Comunicações (COMSEC)90, tendo cada um destes tipos de segurança de informação a respectiva definição seguinte:

A COMPUSEC envolve as medidas e controlos para assegurar confidencialidade, integridade e disponibilidade da informação processada e armazenada por um computador. Estas medidas incluem políticas, procedimentos, e as ferramentas de hardware e software necessárias para proteger e defender os sistemas de computadores e a informação (Joint Pub 3-13, 1998).

A COMSEC consiste no resultado de todas as medidas designadas para negar informação de valor a pessoas não autorizadas que possa ser derivada da posse e estudo de telecomunicações, ou para desencaminhar pessoas não autorizadas na sua interpretação dos resultados de tal posse e estudo. A COMSEC inclui a segurança criptográfica, a segurança de transmissão, a segurança de emissão, e a segurança física dos materiais e informação da segurança das comunicações (Joint Pub 3-13, 1998; Joint Pub 1-02, 2003).

A segurança de redes, nomeadamente em redes de computadores, consiste em tomar medidas a seis níveis: (1) administrador da rede; (2) segurança física; (3) monitorização; (4) software; (5) ferramentas de segurança; e, (6) auditorias de segurança.

Existe um aumento dos riscos na sociedade actual, a todos os níveis, face às vulnerabilidades inerentes aos diversos sistemas de informação que necessariamente se utilizam. Por este facto e por existirem ameaças, e, não se conseguirem abordagens, completamente eficientes e eficazes, de segurança, que consigam proteger os diversos sistemas distribuídos de grandes dimensões, então, existe uma necessidade premente para desenvolver sistemas que estejam preparados para sobreviver, limitar os perigos, recuperar, e funcionar mesmo sujeitos a ataques que não se podem evitar completamente.

No âmbito do ciberespaço, a gestão das ameaças e a redução das vulnerabilidades, é um desafio particularmente complexo face à quantidade e extensão dos seus diferentes tipos de utilizadores. A segurança do ciberespaço implica uma acção em múltiplos níveis através de diversos actores, face à existência de centenas de milhões de equipamentos interligados numa rede das redes. Neste sentido, identificou-se nos EUA que as ameaças e vulnerabilidades no âmbito da Segurança do Ciberespaço, se apresentam como um problema com os cinco níveis de actuação seguintes (Bush, 2003b):

- Nível 1: Utilizador Doméstico;

- Nível 2: Grandes Empresas;

- Nível 3: Sectores e Infra-Estruturas Críticas;

- Nível 4: Consequências e Vulnerabilidades Nacionais;

- Nível 5: Global.

Face ao exposto, nos EUA encara-se o problema da Segurança do Ciberespaço como um assunto de Estratégia de Segurança Nacional, estratificado nos cinco níveis de actuação anteriores, para uma melhor identificação dos problemas específicos e das respectivos prioridades e neste contexto, definiram-se cinco prioridades (Bush, 2003b):

- Prioridade I: Um Sistema de Resposta à Segurança Nacional do Ciberespaço;

- Prioridade II: Um Programa de Redução de Ameaças e Vulnerabilidades da Segurança Nacional do Ciberespaço;

- Prioridade III: Um Programa de Consciencialização e Formação de Segurança Nacional do Ciberespaço;

- Prioridade IV: Segurança Governamental do Ciberespaço;

- Prioridade V: Cooperação de Segurança Nacional e Segurança Internacional do Ciberespaço.

Em Portugal, o “Sistema Nacional de Planeamento Civil de Emergência” (SNPCE)91, compreende:

- O Conselho Nacional de Planeamento Civil de Emergência (CNPCE); e,

- As Comissões de Planeamento de Emergência (CPE).

A legislação mais recente sobre o SNPCE92, identifica “a necessidade reforçada e imperiosa de dar resposta às novas ameaças, ainda mais patentes após os atentados de 11 de Setembro de 2002, através do reforço da capacidade e eficácia do sistema de planeamento civil de emergência nas áreas do ambiente e do ciberespaço”. Neste sentido, foram criadas duas Comissões de Planeamento de Emergência específicas do ambiente e do ciberespaço93. Reconhece-se que os Estados, indivíduos e empresas sentem diariamente os efeitos, benéficos ou não, da revolução da informação e como consequência a necessidade de segurança na Internet.